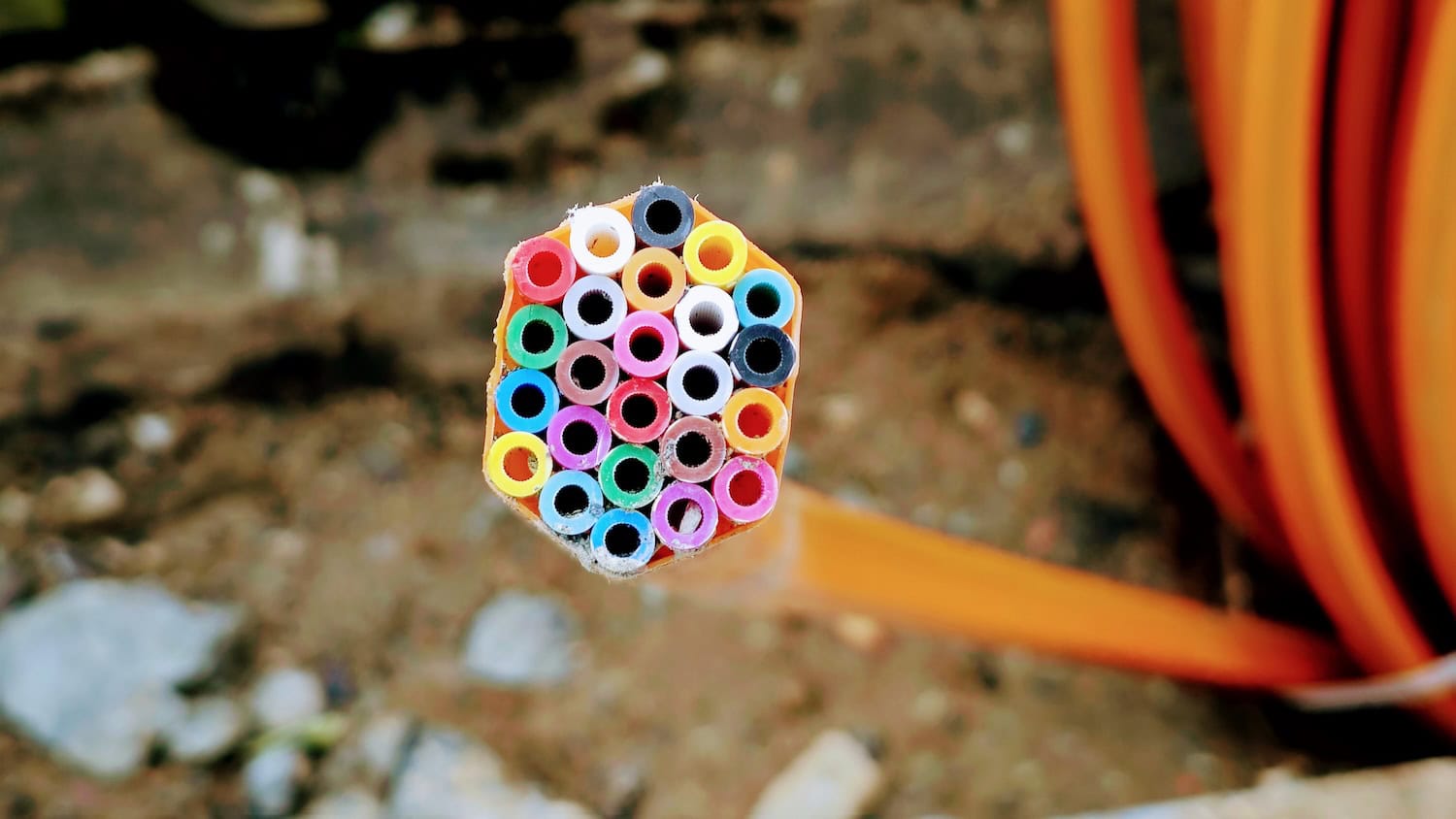

Ein eigener Server, der Dienste wie Dropbox, OneDrive oder Google Drive überflüssig macht und daheim die eigene Datenhoheit ermöglicht, klingt verführerisch. Auch lässt sich ein Nextcloud-Server schnell und kostenlos aufsetzen. Mit dem Raspberry Pi 4 und seinen USB3.0 Schnittstellen, geht das sogar mit dem beliebten Bastelrechner und damit extrem preiswert. Schnelle DSL- oder sogar Glasfaser-Anbindungen daheim bringen heutzutage auch die notwendigen Bandbreiten mit und viele Netz-Provider bieten statische IPs an.

Auch ich hatte auf meinem Heimserver eine Nextcloud-Installation unter OMV (Open Media Vault) auf einem HP Microserver Gen 8 im Einsatz. Nun habe ich den Stecker gezogen und den Nextcloud-Dienst deaktiviert. Warum? Einmal ist der Einsatz eines eigenen Nextcloud-Servers für nur zwei Personen ein absoluter Overkill. Der Server will gepflegt und regelmäßig mit Updates versehen werden. Das ist essenziell wichtig. Dabei sind die Updates leider nicht mit einem einfachen Klick auf einen Button erledigt. Zumindest unter OMV muss man sich auf dem Server einloggen und zuerst eine .well-known Dateil verschieben, damit das Nextcloud-Update überhaupt startet.

Unter OMV klappt leider auch die automatische Erneuerung des Lets-Encrypt-Zertifikates nicht, sodass man dieses alle 3 Monate manuell anstoßen muss. Das ist alles in die Kategorie „nervig“ einordenbar, aber noch kein K.O.-Kriterium.

Heimserver als beliebtes Angriffsziel

Wirklich geschockt ist man aber, wenn man sich mal den fremden Traffic ansieht, der beim eigenen Nextcloud-Server anklopft. Mit einem nach außen erreichbaren Server am DSL-Anschluss ist man unter Dauerbeschuss. Die Anfälligkeit betrifft ja nicht nur den eigentlichen Nextcloud-Server, sondern auch die Infrastruktur dahinter. Sicherheitslücken in OMV, ein ungepatchter Linux-Server, auf dem Nextcloud läuft, oder einfach Sicherheitslücken durch zu geringe Absicherung, die meist von Unwissenheit rührt führen dazu, dass man ein beliebtes Ziel für Hacker wird.

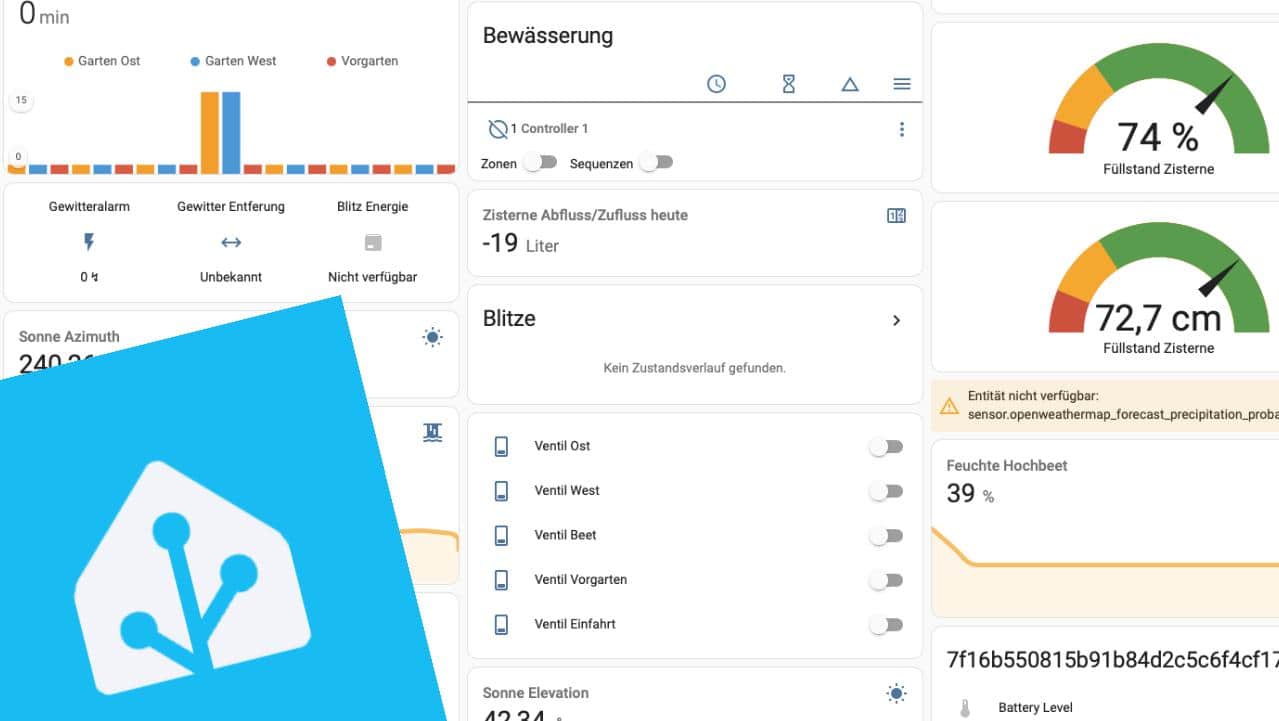

Gerade ein Raspberry Pi verleitet schnell dazu, ihn nach außen zu öffnen, um irgendwelche Dienste freizugeben. Als sehr verbreitetes System ist er aber ein willkommener Angriffspunkt, nachdem das Internet automatisiert durchforstet wird und der das heimische Netzwerk sperrangelweit öffnen kann. Unter Umständen erlangen die Angreifer so auch Zugriff auf eine Smarthome-Steuerung etc.

Man muss sich bei einem eigenen Nextcloud-Server aber auch selbst um die regelmäßigen Backups kümmern und Ransomware-Angriffe zeigen, warum das kein Luxus, sondern absolute Mindestvoraussetzung ist. Das Problem sieht man an den noch immer regelmäßigen Hacks bei diversen NAS-Systemen. Es ist einfach keine gute Idee als Privatanwender einen öffentlich im Netz erreichbaren Server am DSL-Anschluss zu betreiben.

Nextcloud bei professionellen Hostern

Ich schätze das Risiko eines solchen Angriffs um Größenordnungen höher ein, als einen Dienst wie Google Drive zu nutzen. Zudem gibt es auch dedizierte Hoster, die Nextcloud-Server mit professioneller Betreuung und Sicherheitsmanagement anbieten, wie z. B. Pixelx. Bis 5 GB Speicherplatz bekommt man hier seinen privaten Nextcloud-Server sogar kostenlos. Die gesparte Zeit und Hardware kann man anders besser nutzen.

Schreibe einen Kommentar